Informationen sind in heutiger Zeit ein wichtiger Wettbewerbsfaktor geworden. Die Schnelligkeit und die Menge, mit der Informationen heute verarbeitet werden können, ist enorm. Doch nur wer jederzeit Zugriff auf seine Informationen hat und diesen Zugriff vor Unbefugten entsprechend schützt, kann im Wettbewerb mithalten. Die Bedeutung, die Sie dem Thema Informationssicherheit geben, erlaubt Ihren Stakeholdern, Rückschlüsse auf das Qualitätsmanagement in Ihrem Unternehmen zu ziehen. Deshalb ist es in einem starken Wettbewerbsumfeld umso entscheidender, ob und wie Sie Ihre Informationen managen. In diesem Beitrag wollen wir Ihnen aufzeigen, warum ein Informationsmanagementsystem so wichtig für Sie ist und wo typische Schwachstellen sind.

Informationssicherheit – Das macht doch die IT-Abteilung, oder?

Dass Informationssicherheit nur als Beschäftigungstherapie für die IT-Abteilung gilt, könnte man annehmen. Es gibt jedoch mindestens drei Gründe, warum das Thema alle im Unternehmen angeht, und nicht nur einen kleinen Teil der Belegschaft:

- Informationen kommen nicht nur in elektronischer Form vor.

Informationen kommen auf Papier, gesprochen, in Video- oder Audioform, usw. vor. Sie werden auf verschiedenste Arten und Weisen übermittelt: per E-Mail, per Fax, per Post, im persönlichen Gespräch etc. - Informationen haben bestimmte Schutzziele wie Vertraulichkeit, Verfügbarkeit und Integrität, die im internationalen Standard, der ISO-Norm 27001, festgeschrieben wurden.

- Externe und interne Anforderungen machen es notwendig, dass Sie sich mit Informationssicherheit befassen. Nicht nur durch Gesetze, bei deren Nichtbeachtung hohe Bußgelder drohen, sondern auch durch die Auflagen von Auftraggebern etc.

Dies zeigt: Informationssicherheit macht Management erforderlich und ist daher Chefsache.

Typische Schwachstellen, wenn es kein Management für Informationssicherheit gibt

Die Risiken, wenn der Informationssicherheit keine Bedeutung gegeben wird, können für Unternehmen jeder Größe existenzbedrohend sein. Nachfolgend finden Sie einige Szenarien, die so oder ähnlich auch in Ihrem Unternehmen potenzielle Incidents sein können:

Keine Ordnung und kein Konzept zur sicheren Ablage von nicht digitalen Informationen

Angenommen, ein Sachbearbeiter bearbeitet den ganzen Tag Kundenaufträge. Diese Kundenaufträge landen immer auf dem gleichen Stapel auf dem Schreibtisch, der erst am Ende des Tages abgeheftet wird. Muss dieser Sachbearbeiter seinen Arbeitsplatz während eines Kundengesprächs für eine Rückfrage bei einem Kollegen im Nebenraum verlassen, hat der Kunde potenziell Einsicht auf die Auftragsdaten von vorherigen Kunden. Die Vertraulichkeit von Informationen ist so nicht gewährt.

Mitarbeiter, die keine Kenntnis über potenzielle Schadensangriffe aus dem Internet haben

Virenschutzprogramme können zwar einen ersten Schutz bieten, können jedoch genau dann auch ein Risiko sein, wenn sich die Mitarbeiter allein auf deren Funktionalität verlassen. Haben Mitarbeiter kein Verständnis dafür, wie über E-Mail Viren oder Trojaner installiert werden können, hilft der Virenscanner genau dann nicht, wenn das aktuellste Update die neuesten Viren noch nicht kennt. Sie können sich nicht allein auf technische Maßnahmen verlassen. Zusätzlich zu den technischen Vorkehrungen, müssen Sie bei Ihren Mitarbeiter ein Bewusstsein sowie Verständnis dafür schaffen, wie sich Außenstehende Zugriff auf Informationen verschaffen können. Ein Trojaner kann nicht nur die Vertraulichkeit Ihrer Unternehmensdaten auf die Probe stellen, sondern auch Verfügbarkeit und Integrität verletzen, wenn Daten zerstört oder manipuliert werden.

Unzureichender Schutz vor Einbrechern

Zur Informationssicherheit gehört nicht nur der Schutz der Informationen an sich, sondern auch der Schutz der Umgebung: Durch gekippte Fenster oder nicht abgeschlossene Türen können sich Unbefugte leicht Zugriff zu Geräten und den darauf befindlichen Informationen verschaffen. Interessant ist dann nicht nur, wie schnell Sie diesen Geräte- bzw. Hardwareverlust bemerken, sondern auch, ob Sie feststellen können, welche Daten mit dem Diebstahl verbunden waren. Das gleiche gilt für einen Brandfall.

Kein Rollen- und Rechtekonzept

Informationsmissbrauch kann auch intern vorkommen und muss nicht durch externe Einflüsse ausgelöst werden. Wenn im Unternehmen nicht klar geregelt ist, welche Mitarbeiter welche Rechte bzw. welchen Zugriff haben, können – auch durch Unwissenheit – Daten leicht manipuliert werden, indem z. B. Erweiterungen oder Programme installiert werden, die wiederum andere Daten und Systeme verändern.

So kann Ihnen ein Informationssicherheitsmanagementsystem helfen

Ein Informationsmanagementsystem würde an vielen verschiedenen Stellen ansetzen, um Sie gegen oben beschriebene Sicherheitsrisiken bestmöglich abzusichern, u. a. durch:

- Festlegung der Informationssicherheitsziele und Dokumentation

- Rollen- und Rechtekonzepte für elektronische Systeme

- Festlegung von Maßnahmenplänen und regelmäßige Kontrolle sowie Anpassung dieser

- Wartungspläne für elektronische Systeme

- Einführung eines Notfallplans

Eine Möglichkeit in Ihrem Unternehmen mehr Bewusstsein für Risiken im Umgang mit Daten (analog wie digital) und ein höheres Sicherheitsniveau beim Betrieb von Datenverarbeitungssystem zu erlangen ist die Einführung eines Informationssicherheitsmanagementsystems. Die Norm ISO 27001 biete hierzu einen guten Anhalt.

Wie groß ist Ihr Risiko?

Bei Informationssicherheit geht es immer um das Thema Risikominderung. Fragen Sie sich doch einmal Folgendes:

- Was kann passieren, wenn Informationen aus Ihrem Unternehmen in die Hände unbefugter Dritte geraten?

- Welche Konsequenzen hat es, wenn Informationen technisch verändert würden oder verloren gingen?

- Würde der Arbeitsalltag ganz normal weitergehen können, wenn wichtige Computer und Systeme ausfallen würden?

Wenn Sie jetzt feststellen, dass Sie sich nicht ausreichend gegen diese Vorfälle abgesichert haben, zögern Sie nicht, mit uns Kontakt aufzunehmen. Wir unterstützen Sie gerne bei der Einführung eines Informationssicherheitsmanagementsystems.

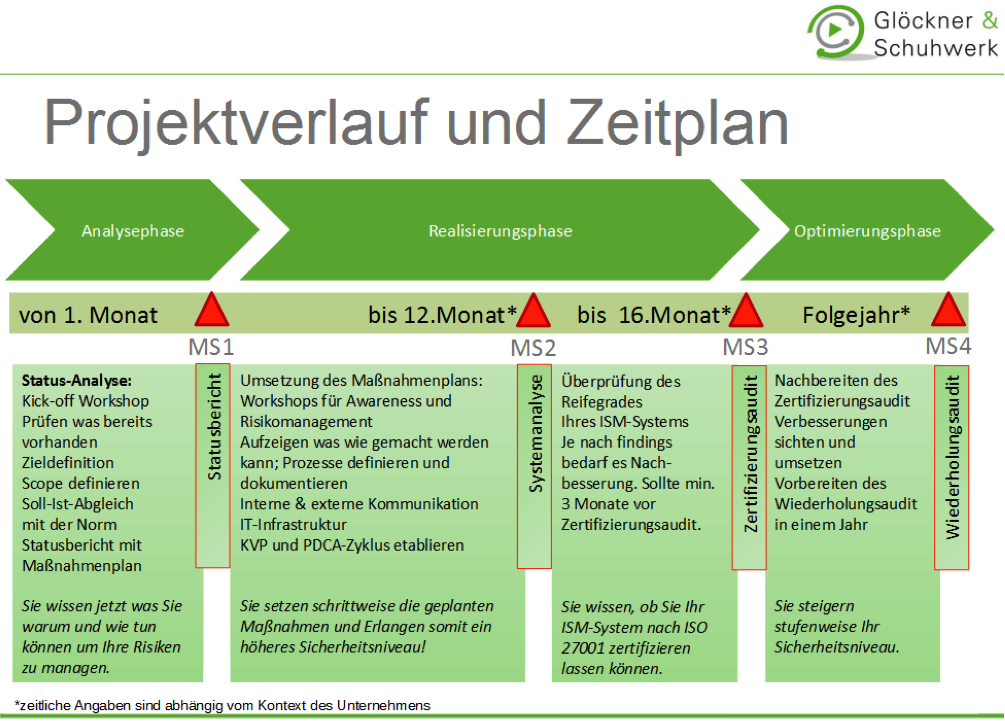

Ein Informationssicherheitsmanagementsystem führen wir in einem schrittweisen Prozess ein. Ein entsprechendes Projekt könnte wie folgt aussehen:

Abbildung: Glöckner & Schuhwerk GmbH

Artikelbild Fallschirmspringer: https://pixabay.com/de/fallschirm-springen-mann-89035/

[…] Bestandteile der Aus- und Weiterbildung zum ISO 27001 Auditor nach IT-Sicherheitskatalog […]